对于一般用户或者系统管理员来说,除了要控制系统中已经安装的应用程序的运行权限外,还要对应用程序的安装行为进行控制。那么,这些在Windows 7中是如何实现的呢?我们可以通过Windows 7的相关组策略项实现我们的目标。

(1).安装控制

运行secpol.msc打开Windows 7的本地安全策略控制台,定位到“安全设置”→“本地策略”→“安全选项”节点,在右侧可以看到很多组策略项。这其中与应用程序安装相关的项目主要有4项,下面笔者分别进行说明。

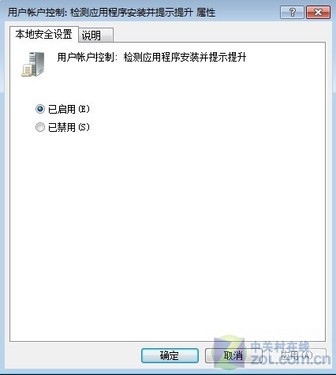

用户账户控制:检测应用程序安装并提示提升。该选项默认被启用,它决定着Windows 7是否自动检测应用程序的安装并提示提升。默认情况下,系统会自动检测应用程序的安装,并提示用户提升或者批准应用程序是否继续安装。如果该选项被禁用,那么使得用户不能够对应用程序的安装进行控制。

用户账户控制:只提升签名并验证的可执行文件。该选项决定了Windows 7是否只允许运行带有签名并且有效的可执行文件。在默认情况下,该选项是被禁用的,如果启用该选项,Windows就会在可执行文件运行之前,会强制检查文件公钥证书的有效性。

用户账户控制:仅提升安装在安全位置的UIAccess应用程序。该选项决定了Windows 7在允许运行之前是否验证UIAccess应用程序的安全性,默认情况下该选项是被禁用的。

用户账户控制:允许UIAccess应用程序在不使用安全桌面的情况下继续提升。这个选项模式是禁用的,它决定了用户界面辅助程序是否可以绕过安全桌面。如果启用该选项应用程序就可以直接按照应用需求响应提升提示,这样会增加系统的风险,因为可能会被恶意程序利用。比如,我们要进行远程协助,为了避免出现问题,在创建远程协助邀请时,要确保勾选“允许响应账户控制提示”选项。

用户账户控制

其实,除了这4个选项外,在该节点下还有其他的一些选项都与应用程序的安装和运行有关,大家可在理解其含义的基础上根据需要进行设置。

(2).软件限制

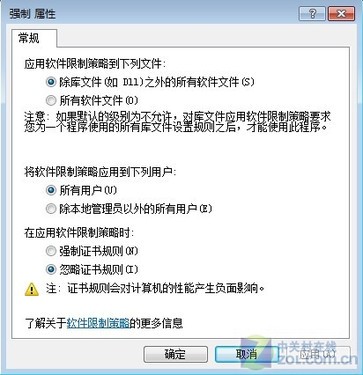

在Windows 7的组策略控制台中还有一个与软件限制相关的组策略项是“软件限制策略”,在本地安全策略控制台的“安全设置”下可以看到该组策略节点,通过该策略项我们可以对系统中安装的软件进行限制。其“强制”策略我们可帮助我们针对文件、用户和用户进行限制。此外,用户还可选择在应用软件限制策略时是强制证书还是忽略证书。“指定的文件类型”项可帮助我们通过文件类型实施限制,在此我们可以添加或者删除相应的文件类型。“受信任的发布者”项可方便我们设置信任策略。在“安全级别”节点下3个级别,默认是“不受限”级别,也就是软件访问权由用户的访问权来决定。“基本用户”级别允许程序访问一般用户可以访问的资源,但没有管理员的访问权。其中“不允许”是最严格的级别,意味着无论用户的访问权如何,软件都不会运行。在“其他规则”节点下,默认有两条注册表路径规则,它们的安全级别是不受限制的。在此,我们可以根据需要添加其他安全规则,可供选择的规则有证书规则、哈希规则、网络区域规则、路径规则。创建方法是右键单击“其他规则”节点然后在右键菜单中选择创建相应的规则即可。这个组策略节点在此前的系统中也存在,但并不为用户所使用,其实,只要灵活利用它可以帮助我们完成很多系统管理任务。

软件限制

(3).应用程序控制

在Windows 7的“应用程序控制策略”的组策略节点下新增了一个名为AppLocker的组策略项,利用其我们可以实现对系统中的应用程序的灵活控制。关于该组策略项,笔者此前写过一篇文章《Windows 7的AppLocker功能解析》,文章链接为http://cio.zol.com.cn/206/2066365.html,有兴趣的朋友可以看看,笔者这里就不赘述了。